تنشر حملة التصيد الاحتيالي الجديدةDucktail برنامجًا خبيثًا لم يسبق له مثيل لسرقة معلومات Windows مكتوب بلغة PHP يستخدم لسرقة حسابات Facebook وبيانات المتصفح ومحافظ العملات المشفرة.

تم الكشف عن حملات التصيد الاحتيالي هذه لأول مرة من قبل باحثين من WithSecure في يوليو 2022، الذين ربطوا الهجمات بالمخترقين الفيتناميين.

اعتمدت تلك الحملات على هجمات الهندسة الاجتماعية من خلال LinkedIn، مما دفع برمجيات .NET Core الخبيثة إلى التنكر في شكل وثيقة PDF من المفترض أنها تحتوي على تفاصيل حول مشروع تسويقي.

استهدفت البرامج الضارة المعلومات المخزنة في المتصفحات، مع التركيز على بيانات حساب Facebook Business، وتم تسريبها إلى قناة Telegram خاصة تعمل كخادم C2. ثم تُستخدم بيانات الاعتماد المسروقة هذه في عمليات الاحتيال المالي أو لإجراء إعلانات ضارة.

لقد استبدلت Ducktail الآن البرمجيات الخبيثة القديمة لسرقة المعلومات NET Core المستخدمة في الحملات السابقة بأخرى مكتوبة بلغة PHP.

ترتبط معظم الإغراءات المزيفة لهذه الحملة بالألعاب وملفات الترجمة ومقاطع الفيديو للبالغين وتطبيقات MS Office المتصدعة. يتم استضافتها بتنسيق ZIP على خدمات استضافة الملفات المشروعة.

عند التنفيذ ، يتم التثبيت في الخلفية بينما ترى الضحية النوافذ المنبثقة المزيفة "التحقق من توافق التطبيقات" في الواجهة الأمامية، في انتظار تثبيت تطبيق مزيف أرسله المحتالون.

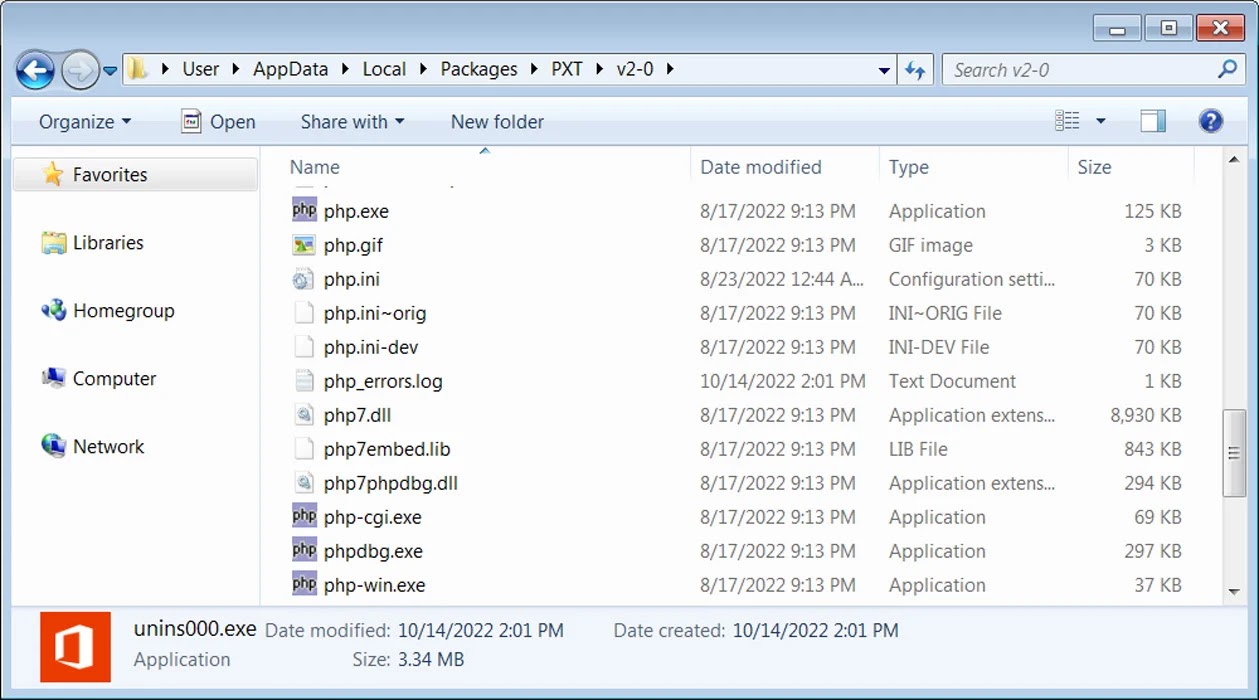

سيتم استخراج البرامج الضارة في النهاية إلى المجلد٪ LocalAppData٪ \ Packages \ PXT، والذي يتضمن المترجم المحلي PHP.exe والعديد من البرامج النصية المستخدمة لسرقة المعلومات وأدوات الدعم، كما هو موضح أدناه.

تتضمن البيانات المستهدفة تفاصيل واسعة عن حساب Facebook ، وبيانات حساسة مخزنة في المتصفحات، وملفات تعريف ارتباط المتصفح، ومحفظة العملة المشفرة ومعلومات الحساب، وبيانات النظام الأساسية.

لم يعد يتم نقل المعلومات التي تم جمعها إلى Telegram بعد الآن، ولكن بدلاً من ذلك يتم تخزينها في موقع ويب JSON الذي يستضيف أيضًا الرموز المميزة للحساب والبيانات المطلوبة لإجراء عمليات احتيال على الجهاز.

الإبتساماتإخفاء